Xbox Series X e S chegam ao Brasil para concorrer com Sony PS5; veja os jogos e mais detalhes sobre novos consoles da Microsoft

Chegou o dia: a Microsoft lançou o Xbox Series X (review em breve!) e Xbox Series S (review aqui) no Brasil e em diversos outros países, dando a largada na próxima geração de consoles e acirrando a concorrência com a Sony e seu PS5, que aterrissa por aqui na semana que vem. O Tecnoblog preparou vários guias sobre as diferenças entre esses videogames, a retrocompatibilidade de jogos e muito mais.

Xbox Series X e S (Imagem: Divulgação/Microsoft)

Foto: Tecnoblog

Tudo sobre o Xbox Series X e S

O Xbox Series X tem preço sugerido de R$ 4.599 (antes R$ 4.999), enquanto o Series S custa R$ 2.799 (antes R$ 2.999). Eles ficaram mais baratos graças a uma redução do IPI, e podem ser adquiridos em lojas físicas e online — no entanto, o Series X já esgotou na pré-venda em diversas varejistas. Será possível adquirir uma expansão de 1 TB por R$ 2.229.

Os novos consoles trazem uma interface melhorada, Quick Resume para alternar entre jogos, suporte a ray tracing acelerado por hardware, entre outras novidades. Eis o que você precisa saber:

antes de tudo, vale entender melhor o que oferecem os novos consoles da Microsoft; descubra aqui quais são as diferenças entre o Xbox Series X e S;

o joystick dos novos consoles também traz mudanças em relação ao acessório que acompanha Xbox One; veja aqui qual é a diferença no controle do Xbox Series X e S;

já é possível aproveitar diversos jogos pensados para a nova geração, incluindo Assassins Creed Valhalla, Dirt 5, Gears 5 e Watch Dogs Legion; confira aqui todos os jogos disponíveis no lançamento do Xbox Series X e S;

além disso, o Xbox Series X e Series S podem rodar um catálogo enorme de jogos antigos desde o Xbox original; saiba aqui como funciona a retrocompatibilidade nos novos consoles;

como será a transição dos jogos do Xbox One para o Series X/S? Isso varia de acordo com a desenvolvedora; veja os detalhes compartilhados pela Rockstar (de GTA 5), EA (de FIFA 21) e Epic (de Fortnite); será que ainda vale a pena comprar a geração anterior? Confira nosso comparativo entre o Xbox Series S e o One X.

Preço do iPhone 12 no Brasil começa em R$ 6.999 e vai até R$ 13.999; celulares contam com 5G, Apple A14 Bionic e novo visual

A Apple revelou os preços da linha iPhone 12 no Brasil nesta sexta-feira (6): eles começam em R$ 6.999 e chegam a até R$ 13.999. Depois do anúncio nos Estados Unidos em outubro de 2020, o iPhone 12, iPhone 12 Mini, iPhone 12 Pro e iPhone 12 Pro Max chegarão ao nosso país com 5G, novo visual, processador A14 Bionic e suporte a MagSafe, mas sem o carregador e o fone na caixa.

iPhone 12 Pro Max dourado (Imagem: Divulgação/Apple)

Foto: Tecnoblog

A pré-venda começa em 13 de novembro, e os aparelhos chegam às lojas uma semana depois, no dia 20. A Apple confirma ao Tecnoblog que todos os modelos do iPhone 12, 12 Mini, 12 Pro e Pro Max estarão disponíveis em todas as suas capacidades: 64, 128 e 256 GB para os modelos padrão e Mini; e 128, 256 e 512 GB para o Pro e Pro Max.

O iPhone 12 e o 12 Mini serão vendidos nas cores azul, branco, preto, verde e vermelho. Já as opções Pro e Pro Max estarão à venda em azul, dourado, grafite e prata. Vale lembrar que os smartphones da Apple não serão mais acompanhados pelo carregador e fones de ouvido na caixa; os acessórios serão vendidos separadamente. (A empresa foi notificada pelo Procon-SP por causa disso.)

Quais são as novidades do iPhone 12?

A Apple deu um novo ar ao visual de seus celulares em 2020. Tal qual o iPhone 4 e iPhone 5, os lançamentos possuem laterais retas, com molduras metálicas achatadas. Além disso, os smartphones contam com certificação IP68: segundo a Apple, os telefones podem ficar submersos em até 6 metros por até 30 minutos.

O iPhone 12 Mini é o novato da turma, com tela de 5,4 polegadas. Já o iPhone 12 possui display de 6,1 polegadas. As edições Pro e Pro Max, por sua vez, contam com painéis de 6,1 e 6,7 polegadas, respectivamente. As telas de todos os celulares da Apple são OLED e contam com a tecnologia Ceramic Shield, que promete mais resistência.

O suporte às redes de quinta geração (5G) é uma das principais novidades dos sucessores do iPhone 11; eles serão compatíveis com o futuro 5G do Brasil. Os telefones ainda contam com o A14 Bionic, processador de 5 nanômetros que promete 50% a mais de eficiência em gráficos em relação a "qualquer outro smartphone", segundo a Apple.

Quanto às câmeras, o iPhone 12 e 12 Mini contam com dois sensores de 12 megapixels na traseira. As edições Pro e Pro Max, por sua vez, trazem uma câmera tripla de 12 MP acompanhada pelo sensor LiDAR do iPad Pro (2020) para mapear profundidade 3D e melhorar a qualidade de fotos.

Termo de condição de uso, aceitação de cookies e permissão para acessar dados, fotos e localização nos aplicativos de celular: boa parte dessa movimentação que temos visto no Brasil no último mês em sites, redes sociais e aplicativos mobile indica os primeiros passos das empresas para se adequarem à Lei Geral de Proteção de Dados (LGPD) que está em vigor no Brasil desde setembro de 2020.

A vigência da lei e a pandemia de Covid-19 reacenderam um antigo debate que nem sempre chega a todos: as fraudes, os crimes cibernéticos e os perigos da exposição de dados.

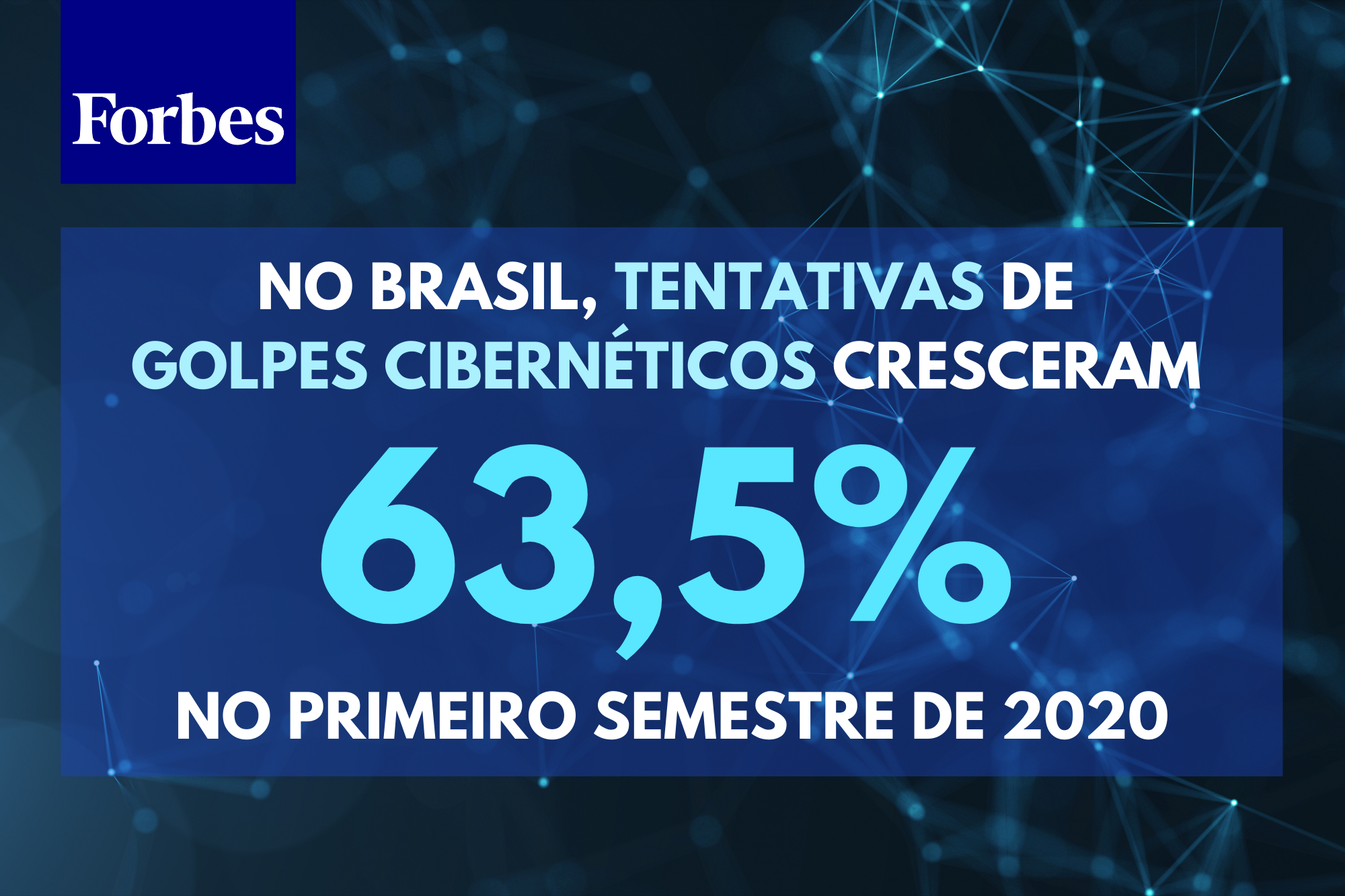

Segundo informações de um levantamento feito pela empresa especializada em soluções antifraude ClearSale, as tentativas de golpe cibernético aumentaram 63,5% no Brasil somente no primeiro semestre de 2020. O crescimento dos registros está diretamente ligado à crise sanitária, que impôs isolamento social e, consequentemente, atribuiu à população a necessidade de usar com mais afinco os meios digitais para realizar transações bancárias, fazer compras e se comunicar.

Tal dado deixa claro o despreparo quando assunto é segurança digital.

Um dos golpes mais comuns neste período de isolamento foi o da clonagem de WhatsApp por meio de perfis falsos dos SACs de grandes empresas nas redes sociais. Nestes casos, os criminosos identificam as companhias de e-commerce que registram aumento no volume de vendas durante a pandemia e cuja operação logística e canais de atendimento ao cliente não absorvem a totalidade de entregas e reclamações. Esse gargalo gera uma enxurrada de queixas por parte dos consumidores nas redes sociais das marcas. Tem-se aí o cenário perfeito. Com a promessa de resolver o problema do cliente, criminosos criam perfis falsos que se passam pelo SAC da empresa e fazem contato com o consumidor insatisfeito, solicitando dados – entre eles, o código de segurança que dá acesso ao WhatsApp. O resultado deste movimento são contas clonadas e usadas para aplicar golpes financeiros em conhecidos e familiares da vítima se passando por ela.

Outubro foi o mês internacional da segurança cibernética e mais importante do que saber como se proteger, é entender como os crimes digitais acontecem, já que é preciso primeiro compreender o problema para poder prevenir que ele aconteça e agir com rapidez caso seja a próxima vítima.

Segurança da informação x segurança cibernética

A segurança da informação é o conjunto de medidas que protegem dados de empresas e pessoas e o valor atribuído a eles. Tais medidas para manter informações seguras podem ser aplicadas em qualquer ambiente, físico ou virtual. Por exemplo:

a segurança da informação das empresas pode passear por políticas internas que vetam profissionais de dar detalhes sobre projetos sigilosos ou divulgar o valor o salário de outros funcionários.

Desta forma, a segurança cibernética está contida na segurança da informação, e a diferença é que ela atua para que os dados estejam seguros e protegidos de danos causados por golpes ou vazamentos em território digital. “Segurança da informação é tudo que está relacionado à proteção de todo dado. Já a cibernética trabalha para manter as informações seguras dentro do espaço digital”, diz Rafael Pizzolato, diretor da empresa de soluções em TI Starti. “Quando eu tenho um dado físico, em uma folha de papel, a segurança da informação entra com processos para mantê-lo seguro. Agora, se eu faço o upload desse dado na nuvem, aí começa o papel da segurança cibernética, que também é parte da segurança da informação.”

O que caracteriza um crime cibernético

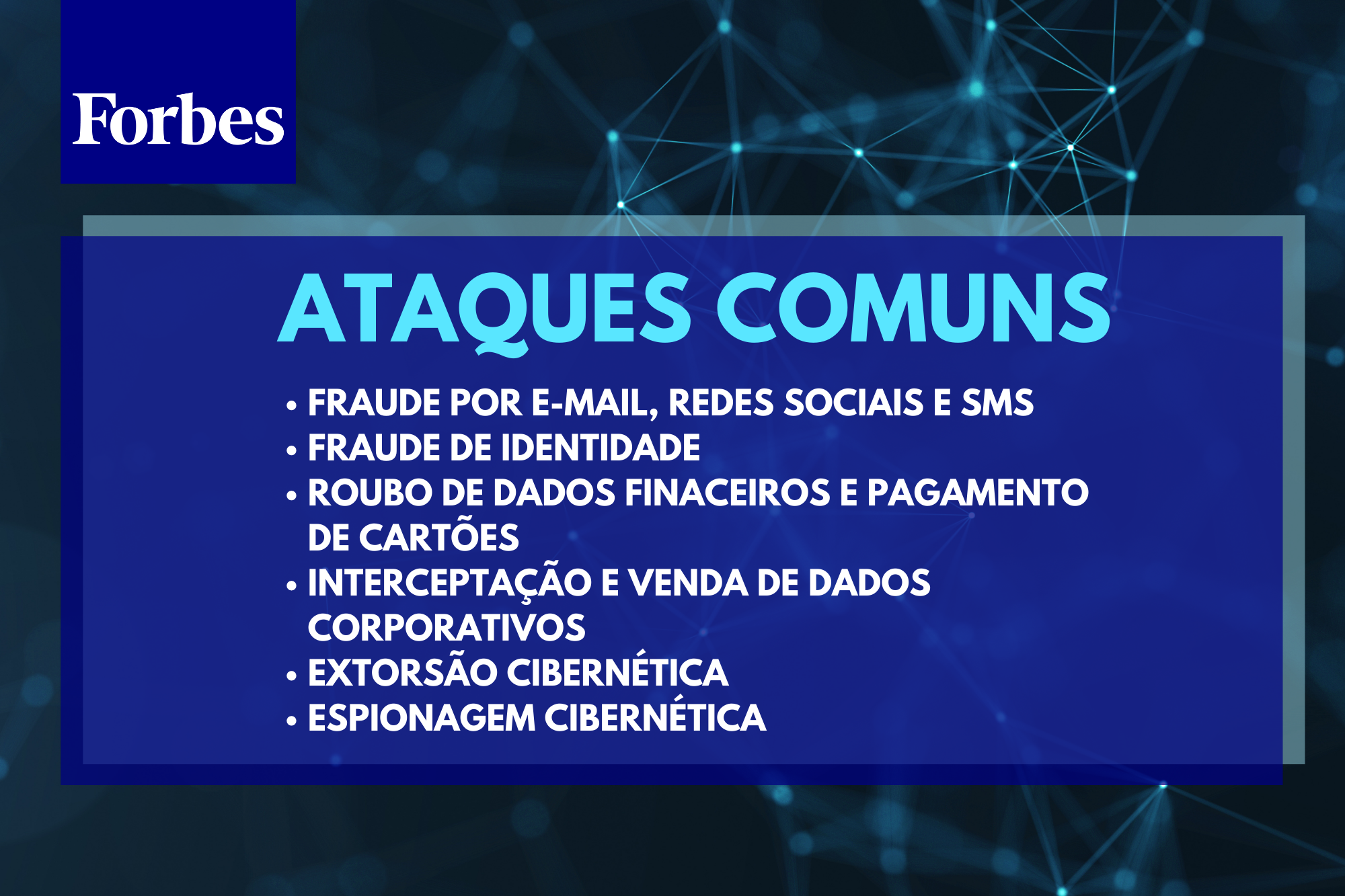

Os crimes cibernéticos são aqueles cometidos por meio de dispositivos conectados à rede, como computadores e smartphones, e raramente visam causar danos aos aparelho físico, alvo do ataque. O objetivo é obter vantagens com o sequestro de dados, como a cobrança pelo resgate, ou invadir sistemas para roubar informações que podem ser utilizadas para aplicar golpes e promover fraudes.

Renato Opice Blum, economista e advogado especialista em direito digital da Opice Blum, Bruno e Vainzof Advogados, define que os crimes cibernéticos não estão restritos aos ataques e golpes. “É todo ato ilícito com o uso da internet.

Pode ser a invasão de um sistema ou de um perfil, a prática de calúnia, injúria e difamação, falsificação, pornografia infantil, violações de direitos autorais, ameaças, extorções, clonagem de contas de WhatsApp, interceptação de comunicação, entre outros.”

Os golpes são cometidos por dois tipos de perfis: os noobs ou os crackers. A diferença entre eles é o grau de instrução para as práticas criminosas.

Os crackers são altamente instruídos e com amplo conhecimento sobre segurança digital, mas suas motivações passam longe de manter ambientes seguros ou promover melhorias – suas habilidades são usadas exclusivamente para causar danos ou obter vantagens financeiras, por meio de métodos muitas vezes próprios e altamente estruturados. São o oposto dos hackers, que aplicam seu conhecimento em quebrar e acessar sistemas de segurança para diagnosticá-los e melhorá-los.

Já os noobs são os indivíduos que aproveitam oportunidades para aplicar golpes e obter vantagens ilícitas, mas sem o vasto conhecimento de um cracker. Muitas vezes estes criminosos fazem uso de ferramentas e táticas amplamente conhecidas e simples de serem aplicadas.

Engenharia social

A engenharia social não é uma tática exclusiva dos ataques cibernéticos, mas é uma constante nos crimes cometidos no espaço digital. Dentro das ilegalidades praticada na rede, ela consiste na manipulação psicológica da vítima a fim de que ela execute uma ação essencial para o sucesso da ação criminosa. É um processo de convencimento com interação humana entre as partes, onde o alvo raramente identifica que está sendo manipulado e enganado.

Renato Opice Blum define como prática de “estelionato”. Significa você enganar uma pessoa, usar uma armadilha para induzi-la ao erro e obter uma vantagem econômica.

Criminosos que fazem uso da engenharia social podem apelar para a empatia, oferecer vantagens sem que você entenda o verdadeiro fim e até estudar as inclinações da vítima por meio de preferências e interações nas redes sociais para gerar identificação no discurso e garantir que a ação tenha mais chance de sucesso.

Despreparo

O rápido avanço das ferramentas e aplicativos oferece praticidade e desburocratiza processos que permitem economia de tempo para os usuários. Por outro lado, em proporção ainda maior, cresce o número de indivíduos mal intencionados e suas incontáveis técnicas de ataque que se reciclam e atualizam de acordo com as tendências comportamentais dos usuários no momento. A grande problemática, para além dos agentes maliciosos, é o despreparo e a falta de instrução dos usuários, que não acompanham, de forma satisfatória, as transformações e métodos para se manterem protegidos digitalmente.

Phishing

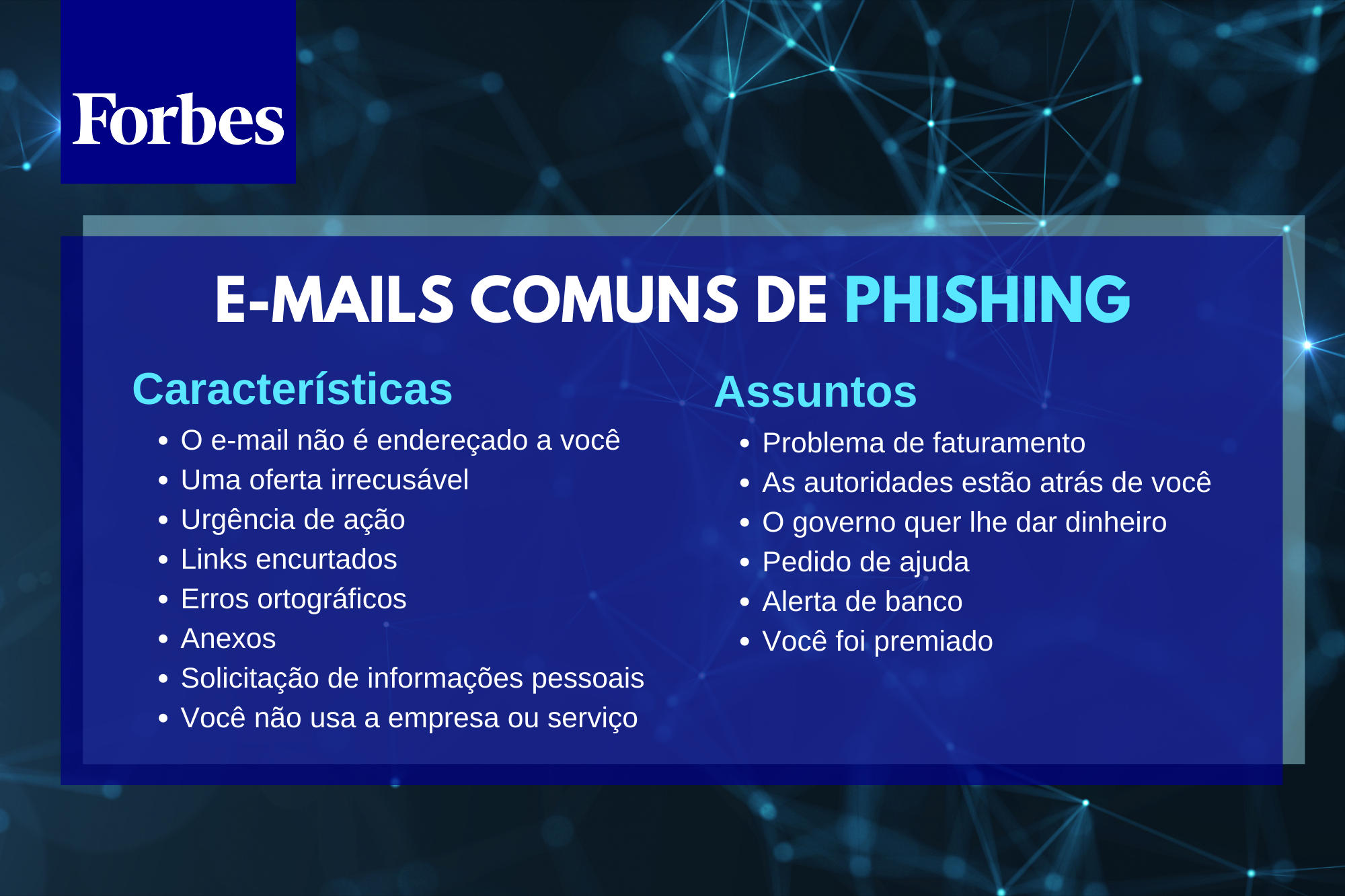

Este é um dos golpes mais antigos das redes e o que mais afeta os brasileiros. É caracterizado como uma fraude que faz uso de engenharia social para obter informações privadas. Nela, o agente da ação se passa por um indivíduo ou organização acima de qualquer suspeita e envia links ou arquivos por e-mail, chat de redes sociais e SMS, a fim de “pescar” a melhor vítima no oceano de possibilidades e induzi-la a baixar documentos, clicar em um endereço e executar uma ação danosa. As redes sociais facilitam esse processo com informações sobre as vítimas. Dados da Kaspersky apontam que o Brasil registrou aumento de 231,5% nos casos de phishing durante o quatro trimestre de 2019, com maior número de registros de ataques em novembro (2.908) e dezembro (3.123), período das compras de fim de ano e Black Friday.

O phisher pode se apresentar como sites falsos de instituições bancárias, entidades governamentais, recrutadores profissionais e até SACs de lojas onde a vítimah tem um processo de compra em andamento. “O phishing é quando você recebe uma mensagem que pode direcionar para um site malicioso ou um anexo que pode acarretar na instalação de um vírus. Também existe a técnica das mensagem que solicitam códigos e pode levar à clonagem de contas de WhatsApp, por exemplo”, diz Rogério Guimarães, especialista em segurança cibernética e diretor de tecnologia e inovação na Crowe, oitava maior rede global de auditoria e consultoria.

Spam e phishing são coisas diferentes. Enquanto o spam é apenas lixo eletrônico e anúncios indesejados que não pretendem prejudicar o destino, o phishing busca roubar informações e usá-las contra a própria vítima.

Roteadores: dormindo com o inimigo

Não há paz nem em casa. Um vilão, quando não usado adequadamente e de quem pouco se fala, é o roteador doméstico de internet. Sim, o aparelho que distribui a internet pela sua casa e garante conexão sem fio à rede para todos os aparelhos conectados e dentro de um raio de alcance. Um roteador vulnerável a ataques cibernéticos coloca em risco todos os equipamentos alimentados por ele.

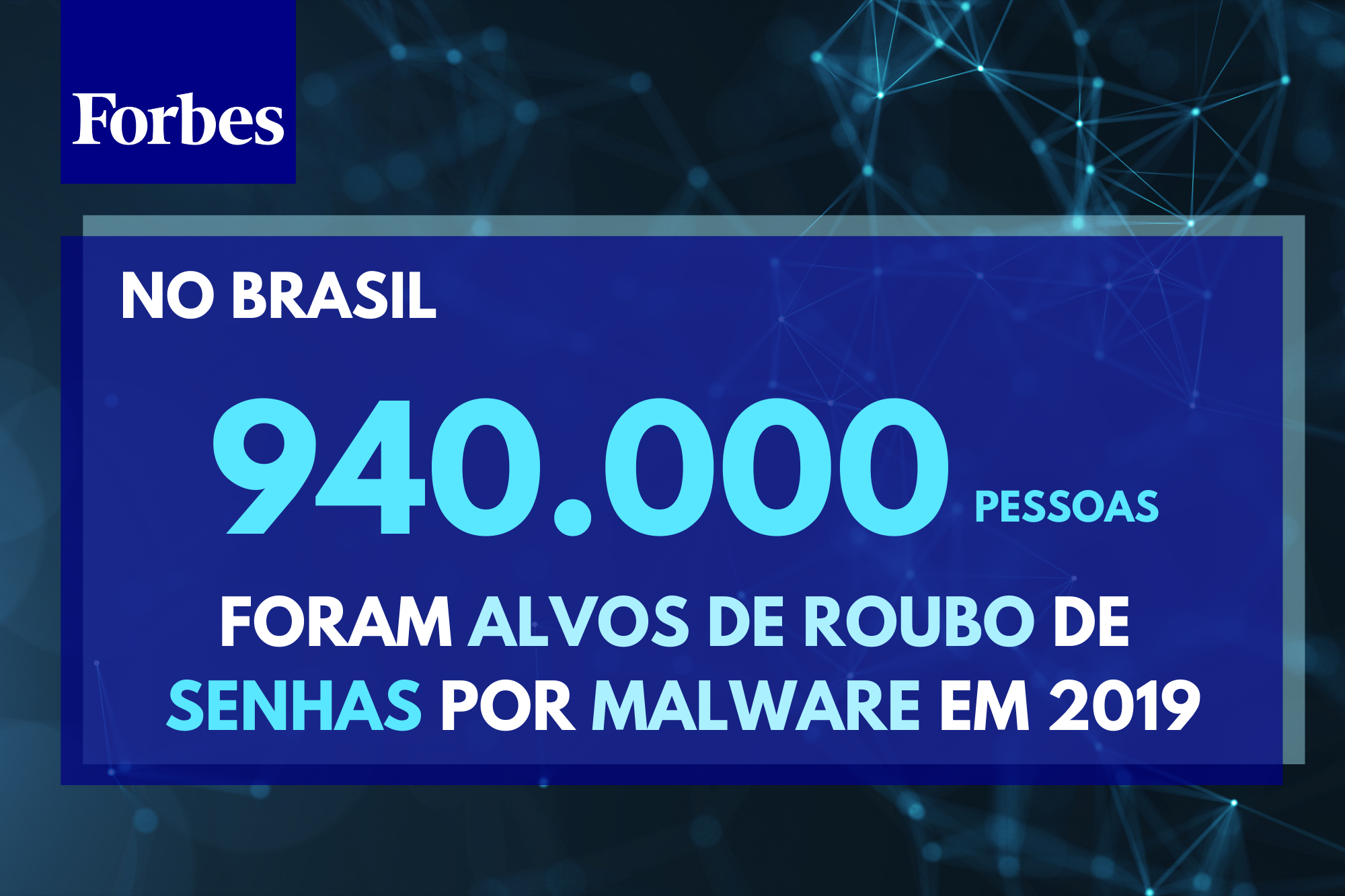

Um dos pontos sensíveis do roteador é o recurso WPS (do inglês Wi-Fi Protected Setup), que permite o acesso rápido de dispositivos à rede com apenas um clique, sem o uso da senha configurada. Esta função, quando habilitada, grava uma chave fraca de oito caracteres no roteador e isso torna mais fácil para o cracker descobri-la por meio de um ataque de força bruta — existem programas disponíveis na web que facilitam a exploração dessa vulnerabilidade. Segundo levantamento da Kaspersky, o roubo de senhas na modalidade de força bruta cresceu 60% no Brasil em 2019 e 940 mil pessoas foram alvo de coleta de senha por meio de malware — programas, códigos ou softwares maliciosos. Rumo ao precipício dos ataques, a pesquisa ainda diz que 44% dos brasileiros compartilham chaves e credenciais digitais.

Outra vulnerabilidade são as senhas fracas. Uma vez descoberta a chave de segurança, o criminoso pode alterar os endereços dos servidores DNS (do inglês Domain Name System) do roteador, que é usado para acessar sites. A partir da nova configuração estabelecida, todas as ações executadas são enviadas para o DNS do invasor.

Quanto valem seus dados

Tudo e nada. O valor dos seus dados depende do uso feito pelo criminoso que os interceptou. Entretanto, quando o roubo de informações acontece no âmbito empresarial, isso pode representar um enorme prejuízo financeiro e até paralisação das operações.

O acesso a dados pessoais, por exemplo, como já comentado anteriormente, é um prato cheio para que criminosos possam obter vantagens financeiras e até usar a vítima como testa de ferro em novos golpes. Em análise, a CyberRisck Analytics aponta que os vazamentos de dados expuseram 4,1 bilhões de dados no primeiro semestre de 2019 no mundo.

Quando os vazamentos acontecem no ambiente corporativo, os prejuízos partem dos gastos para reparar o dano (que poderia ter sido prevenido se a segurança da informação fosse priorizada) a pedidos de resgate por parte dos sequestradores e até processos judiciais por clientes que tiveram suas informações vazadas.

Opice Blum comenta que a “invasão simples de sistema com obtenção de dado pode incorrer no artigo 154 do código penal, como uma alteração da lei Carolina Dieckmann. É um crime que pode gerar um ano de detenção. Mas se juntarmos à penalidade da LGPD e do Código de Defesa do Consumidor, esses valores podem aumentar para 2% do faturamento da empresa que teve os dados vazados, com limite de R$ 50 milhões em multa. As penas de violação do Código de Defesa do Consumidor pode chegar a R$ 10 milhões”. Segundo a Serasa Experian, 85% das empresas brasileiras não estão preparadas e adequadas à LGPD.

Os sequestros de dados, em particular, acontecem com a invasão do sistema e criptografia das informações. Uma vez criptografadas e com o backup defasado, as empresas ficam com suas operações rendidas e paralisadas até que o dano possa ser reparado.

Rafael Torres, gestor de segurança da informação do Grupo Epicus, empresa de consultoria em contabilidade e compliance, diz que a companhia passou por uma tentativa de ataque que foi rapidamente contida pela equipe interna de TI. “Um funcionário recebeu um e-mail de um cliente com um documento malicioso e o abriu. Aí entra o fator humano que não julga haver um problema, visto que a relação entre cliente e prestador de serviço é de confiança. Detectamos o ataque quando o funcionário, que estava trabalhando de forma remota e sem acesso a dados sensíveis, chegou à empresa e teve sua máquina conectada à rede corporativa. Recebemos o aviso e o ataque não foi concluído. Formatamos o computador, atualizamos os sistemas e restabelecemos o serviço”, conta Torres, que pontua que o sucesso da contenção não é comum porque boa parte das empresas não encara a segurança da informação como uma cultura.

O executivo diz ainda que as companhias estão cada vez mais suscetíveis a ataques cibernéticos à medida que a segurança de dados continua sendo classificada como um gasto e não um investimento e parte da rotina do negócio. “Elas investem em softwares e hardwares que auxiliam na operação, mas não em treinamento de pessoal sobre como tratar o dado e agir diante de situações de vulnerabilidade – o preparo precisa ser a primeira coisa a ser implantada. As empresas precisam entender que toda informação tem importância para o negócio.”

Ainda sobre a importância da cultura interna das empresas de proteger e tratar dados, em pesquisa, o Gartner prevê que os gastos em segurança cibernética devem chegar a US$ 133,7 bilhões no mundo em 2022. Na contramão da prevenção, um levantamento da Cybersecurity Ventures aponta que os danos dos crimes digitais podem atingir mundialmente US$ 6 trilhões ao ano até 2021.

Dentro da temática de custo e investimento, Pizzolato conclui: “Estamos vivendo uma transformação digital ainda mais acelerada e não podemos conceber isso sem segurança na área de tecnologia, que também envolve estratégia de negócio, continuidade e gestão. Os usuários já privilegiam empresas que buscam proteger o dados e quem se adequar a isso vai conseguir avançar mais rápido no mercado e evitar dores de cabeça e prejuízos muito maiores no futuro”.

Gatilhos adaptáveis no controle DualSense são usados por jogos como Fortnite; vídeo detalha feedback tátil da Sony no PS5

O DualSense, controle oficial para PlayStation 5, possui gatilhos adaptáveis nos botões L2 e R2 que dão sensações diferentes ao andar por uma superfície lisa ou ao manejar uma arma nos jogos. Um desmanche em vídeo mostra como funciona essa tecnologia de feedback háptico da Sony, além de mostrar como o acessório evoluiu em relação ao DualShock 4 do PS4.

DualSense (Imagem: Divulgação/Sony)

Foto: Tecnoblog

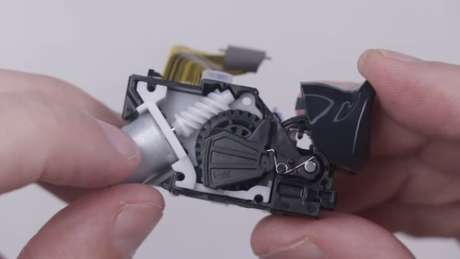

O canal TronicsFix do YouTube abriu um DualSense e mostrou que existe um mecanismo semelhante a um parafuso junto aos gatilhos adaptáveis. Ele fica associado a uma engrenagem e a um pequeno motor.

O PS5 ativa esse motor para criar resistência no "parafuso" quando você pressiona o gatilho. Dessa forma, fica mais difícil apertá-lo, gerando o feedback tátil e simulando uma sensação diferente.

Gatilho adaptável do DualSense (Imagem: TronicsFix/Sony)

Foto: Tecnoblog

Por exemplo, em Astros Playroom, os gatilhos fornecem tensão quando você puxa um arco e flecha. Em Fortnite, o feedback háptico faz os jogadores sentirem que estão segurando armas diferentes.

Em NBA 2K21, os botões mudam se a energia do jogador de basquete estiver mais baixa, para que seja mais difícil fazê-lo correr. Enquanto isso, Deathloop consegue bloquear os gatilhos quando uma arma emperra.

https://twitter.com/i/status/1321794690572816389

DualShock 4 vs. DualSense

O desmanche também mostra algumas diferenças entre o DualSense e o DualShock 4. O controle do PS5 tem uma bateria maior em comparação com seu antecessor; os motores hápticos e a placa-mãe também aumentaram.

Os botões do DualSense possuem um sistema de amortecimento duplo não encontrado nos controles mais antigos. No entanto, a Sony reutilizou os mesmos sticks analógicos encontrados no DualShock 4.

Confira o desmanche completo no vídeo abaixo:

Desmanche mostra que iPhone 12 e iPhone 12 Pro têm interior e componentes muito parecidos, com destaque para tela

Com a nova geração de celulares da Apple chegando ao mercado, era questão de dias para a turma do iFixit entrar em ação. O veículo desmontou um iPhone 12 e um iPhone 12 Pro para comparar as suas entranhas. Uma das conclusões é a de que ambos os modelos são tão parecidos entre si que seria até possível usar a tela de um no outro.

Remoção da tela do iPhone 12 (imagem: iFixit)

Foto: Tecnoblog

Um dos primeiros detalhes destacados pelo iFixit é que, no desmonte, a tela abre a partir da borda direita. A abertura era realizada pelo lado esquerdo desde o iPhone 7. Mas essa é uma mera curiosidade. As características mais interessantes começam quando a tela é removida.

Para começar, o iFixit notou que o iPhone 12 e o iPhone 12 Pro contam com telas com exatamente as mesmas dimensões físicas, tanto que, em princípio, é possível usar o painel de um no outro.

As especificações técnicas de ambas as telas são praticamente iguais, com destaque para a tecnologia OLED e a resolução de 2532x1170 pixels. Há uma exceção importante, porém: no iPhone 12 Pro, a tela alcança brilho de 800 nits contra os 625 nits máximos do display do iPhone 12.

Remoção da tela do iPhone 12 e do iPhone 12 Pro (imagem: iFixit)

Foto: Tecnoblog

Indo além da tela, apenas alguns poucos detalhes permitem distinguir qual aparelho é o iPhone 12 e qual é o iPhone 12 Pro, pois ambos os modelos são muito parecidos por dentro.

Um raio-x revela que o mecanismo do MagSafe e o motor de vibração Taptic Engine (visivelmente menor que no iPhone 11), por exemplo, são os mesmos nos dois smartphones.

Raio-x do iPhone 12 e iPhone 12 Pro (imagem: iFixit)

Foto: Tecnoblog

Os poucos detalhes que mudam de um modelo para o outro dizem respeito às particularidades de cada um. O iPhone 12 Pro tem um módulo traseiro com três câmeras contra o módulo com dois sensores do iPhone 12, por exemplo.

Módulos de câmeras do iPhone 12 e do iPhone 12 Pro (imagem: iFixit)

Foto: Tecnoblog

De modo geral, a impressão é a de que a Apple baseou o desenvolvimento da nova geração no iPhone 12 Pro e fez as adaptações necessárias no iPhone 12. Isso é perceptível quando observamos que, no lugar da câmera telefoto e do sensor LiDAR que equipam o iPhone 12 Pro, o iPhone 12 tem uma peça de plástico que serve para não deixar esse espaço vazio.

Outros detalhes dignos de nota: o iPhone 12 e o iPhone 12 Pro não trazem bateria em formato de L (provavelmente, para cortar custos) e, como já havia ficado claro, o modem X55 está lá.

Interior do iPhone 12 e iPhone 12 Pro (imagem: iFixit)

Foto: Tecnoblog

Não menos importante: em uma escala que vai de 1 (reparo difícil) a 10 (reparo fácil), o iFixit deu nota 6 para os dois modelos no índice de reparabilidade. Essa relativa facilidade de reparo é possível, em parte, graças ao fato de os componentes mais importantes dos novos iPhones serem modulares e terem substituição pouco complexa.